Tavis Ormandy

Tavis Ormandy

V široce používaném přenosu je kritická slabost Aplikace BitTorrent, která umožňuje webům provádět škodlivý kód počítače některých uživatelů. To je podle výzkumníka s Tým hlášení chyb zabezpečení aplikace Project Zero společnosti Google, který také varuje že ostatní klienti BitTorrentu jsou pravděpodobně podobně citliví.

Výzkumník Tavis Ormandy zveřejnil útok proti konceptu kód minulý týden, spolu s podrobným popisem podkladu zranitelnost, kterou využil. Za normálních okolností Project Zero zadržuje zveřejnění takových údajů po dobu 90 dnů nebo do doby, než má vývojář vydal opravu. V tomto případě však Ormandyho soukromá zpráva Přenos zahrnoval patch, který kompletně opravil zranitelnost. Výzkumník pokračoval a zveřejnil zranitelnost minulé úterý – pouze 40 dní po prvním zpráva – protože vývojáři Transmissionu ji ještě museli použít. Ormandyuvedla, že publikace umožní Ubuntu a další downstream projekty na samostatnou instalaci opravy.

“Zjišťuji, že je frustrující, že vývojáři Transmise jsou.” neodpovídá na jejich soukromý bezpečnostní seznam, “napsal Ormandy Úterní veřejná zpráva. “Navrhl jsem, aby se to přesunulo ven.” že distribuce mohou aplikovat opravu samostatně. “

Úředník pro vývoj převodovky řekl Arsovi, že očekává oficiální oprava bude vydána „ASAP“, ale nebyla konkrétní. Řekl Tato chyba zabezpečení byla přítomna pouze tehdy, když uživatelé povolili vzdálený přístup a deaktivovaná ochrana heslem. Řekl lidem, kteří řídí nemodifikovaná verze Transmise jako démona by měla zajistit, že povolili ochranu heslem.

Znovu odemkne DNS

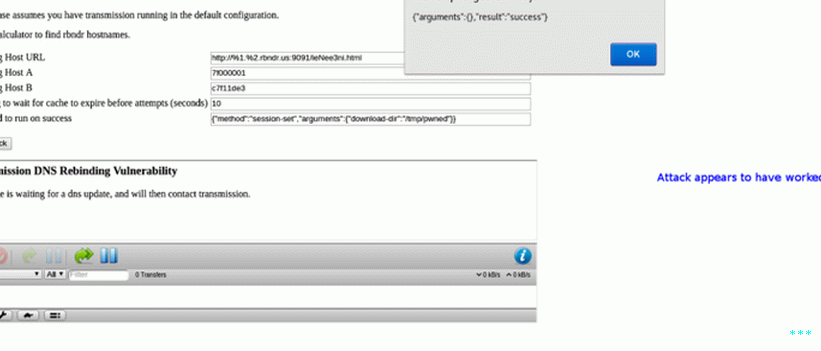

Ormandyho útok konceptů využívá přenos funkce, která uživatelům umožňuje ovládat aplikaci BitTorrent pomocí jejich Webový prohlížeč. Výzkumník řekl, že většina lidí neumožňuje heslo ochranu, protože předpokládají, že rozhraní JSON RPC může být pouze ovládán někým, kdo má fyzický přístup k běžícímu počítači Přenos. Pomocí hackerské techniky známé jako systém názvů domén Ormandy se vzbouřila a vymyslela způsob, jakým rozhraní přenosu lze vzdáleně ovládat, když zranitelný uživatel navštíví a škodlivé stránky. Řekl, že potvrdil své exploitační práce v Chromu a Firefox v systému Windows a Linux a že očekává další ovlivněny jsou také platformy a prohlížeče.

Útočníci mohou chybu využít tím, že vytvoří DNS jméno, jaké jsou je oprávněn komunikovat s a poté ho vyřešit localhost jméno zranitelného počítače. V samostatném příspěvku publikování záplaty Ormandy napsal:

- A user visits

http://attacker.com, which has an

Mezi věci, které může útočník udělat, je změna Torrentu stáhnout adresář do domovského adresáře uživatele. Útočník mohl pak příkaz Přenos stáhnout Torrent s názvem “.bashrc” který by se automaticky spustil při příštím otevření uživatele bash shell. Útočníci se mohli také vzdáleně překonfigurovat Přenos pro spuštění jakéhokoli příkazu podle vlastního výběru po stažení dokončil. Ormandy řekl, že vykořisťování je „relativně nízké složitost, a proto jsem dychtivý zajistit, aby všichni byli oprava. “

V tweetu Ormandy uvedl, že zranitelnost byla „první z několik chyb vzdáleného spuštění kódu v různých populárních torrentech klienti. “Ostatní aplikace nevyjmenoval, protože v 90denním okně dosud nebyl uzavřen.

Zatímco zveřejnění z minulého týdne má bezprostřední důsledky pro uživatele Transmission, jeho lekce o nebezpečích DNS vzpoura je široce použitelná pro lidi, kteří používají širokou škálu aplikace.

„Pravidelně se setkávám s uživateli, kteří nepřijímají, že webové stránky mohou přístup k službám na localhost nebo na jejich intranetu, “napsal Ormandy. „Tito uživatelé chápou, že služby vázané na localhost jsou pouze přístupný softwaru běžícímu na místním počítači a jeho prohlížeč běží na místním počítači – ale nějak tomu věřit přístup na webovou stránku „převody“ někam jinam. To nefunguje takhle, ale toto je běžný zdroj zmatek.”