ZvětšitCisco

ZvětšitCisco

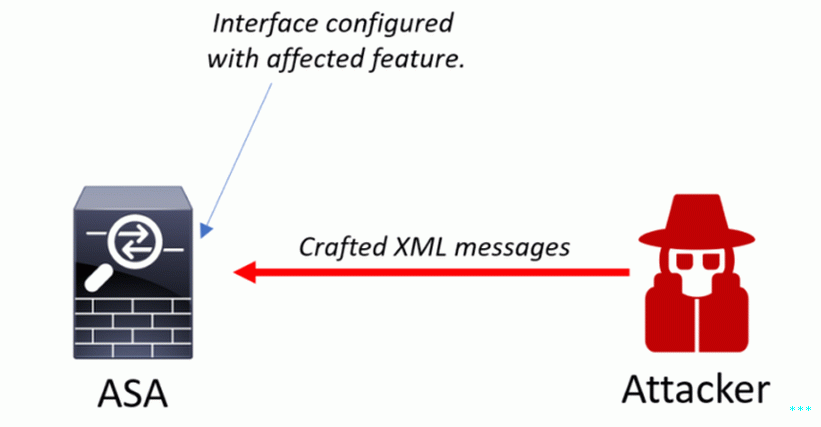

Hackeři se aktivně pokoušejí vykořisťovat přísnost zranitelnost v široce používaném síťovém softwaru Cisco, který dokáže poskytují úplnou kontrolu nad chráněnými sítěmi a přístup ke všem provoz přes ně, varovala společnost.

Další čtení

Společnost Cisco zruší upozornění na chybu zabezpečení zařízení VPN [Aktualizováno] Když úředníci Cisco zveřejnili chybu minulý týden v a řady produktů Adaptive Security Appliance, říkali, že ano žádný důkaz, že by to někdo aktivně využíval. Začátkem tohoto týdne úředníci aktualizovali své doporučení, aby naznačili, že to již není pouzdro.

“Tým odpovědí na incidenty v oblasti bezpečnosti produktů Cisco (PSIRT) je vědomi veřejnosti znalosti o zranitelnosti popsané v tuto radu, “uvedli úředníci.” Cisco PSIRT si je vědoma se pokusil o škodlivé použití chyby zabezpečení popsané v tomto dokumentu poradní.”

Aktualizace neříkala, jak rozšířené jsou útoky kterýkoli z nich uspěje nebo kdo je provádí. Na Twitteru ve čtvrtek Craig Williams, výzkumný pracovník a ředitel společnosti Cisco kontakt pro bezpečnostní tým společnosti Cisco Talos, psaný o zranitelnost: „Nejedná se o cvičení. Vykořisťování, i když chromé DoS, bylo dosud pozorováno v EU pole.”

Nejedná se o cvičení. Vykořisťování, i když chromý DoS zatím byl pozorován v terénu https://t.co/2IlBkisKex

– Craig Williams (@security_craig) 9. února 2018

Zdálo se, že tweet naznačuje, že efektivní provádění kódu útoky dosud neměly v aktivních útocích uspět. Samostatný tweet od nezávislého výzkumníka Kevina Beaumonta v pátek krátce předtím v tomto příspěvku bylo uvedeno: „Někdo právě vyzkoušel zranitelnost Cisco ASA na mém honeypotu.

Někdo právě vyzkoušel zranitelnost Cisco ASA na mém honeypotu. ? ♀️

– Kevin Beaumont (@GossiTheDog), 9. února 2018

V následném tweetu Beaumont také naznačila, že útok nebyl úspěšně spusťte kód.

Varování před pokusmi o vykořisťování v divočině se objevilo kolem Zároveň Cisco varoval, že zranitelnost – již přenáší maximální stupeň závažnosti 10 v rámci společné chyby zabezpečení Bodovací systém – představoval ještě větší hrozbu než původně věřil. Revidované hodnocení bylo založeno na podrobném posouzení vyšetřování Cisco vědci provedli po vydání poslední týdenní počáteční poradenství, které bylo založeno na zjištěních zvenčí bezpečnostní firma NCC Group. V důsledku nových zjištění, Cisco vydal novou sadu záplat, které nahradí ty, které vydal dříve.

„Po rozšíření vyšetřování inženýři společnosti Cisco našli další útočné vektory a funkce, které jsou touto chybou zabezpečení ovlivněny které nebyly původně identifikovány skupinou NCC a následně aktualizovali bezpečnostní doporučení, psali úředníci Cisco v Pondělí. „Kromě toho bylo také zjištěno, že původní seznam opravených vydání zveřejněných v bezpečnostním poradenství bylo později bylo zjištěno, že je citlivé na další odmítnutí služby podmínky.”

Maximální stupeň závažnosti zranitelnosti vyplývá z relativní snadné využití, v kombinaci s neobyčejným kontrola, zda dává úspěšné útočníky. Zařízení se systémem Cisco ASA software obvykle sedí na okraji chráněné sítě, takže pro cizince je snadné najít. Jakmile je zařízení využito, umožnit vzdáleným hackerům využít administrativní kontrolu sítí a sledovat veškerý provoz, který jimi prochází. Postižený Cisco produkty zahrnují:

- Průmyslové bezpečnostní zařízení řady 3000 (ISA)

- Adaptivní bezpečnostní zařízení řady ASA 5500

- Brány firewall ASA řady 5500-X nové generace

- ASA Services Module pro přepínače Cisco Catalyst 6500 Series a Směrovače řady Cisco 7600

- Cloudová brána ASA 1000 V

- Adaptivní bezpečnostní virtuální zařízení (ASAv)

- Bezpečnostní zařízení Firepower 2100 Series

- Bezpečnostní zařízení Firepower 4110

- Bezpečnostní zařízení Firepower 4120

- Bezpečnostní zařízení Firepower 4140

- Bezpečnostní zařízení Firepower 4150

- Firepower 9300 ASA Security Module

- Firepower Threat Defense Software (FTD)

- FTD Virtual

Lidé používající jedno z těchto zařízení by se měli ujistit, jakmile je možné, že jsou chráněny nejnovějšími opravami.