ZvětšitSalém Rashid

ZvětšitSalém Rashid

Po celá léta se vedení ve francouzské Ledger chlubilo svými specializovaný hardware pro ukládání kryptoměn je tak bezpečný navrženo tak, aby prodejci nebo jiní v dodavatelském řetězci nemohli manipulovat se zařízeními, aniž by to bylo pro koncového uživatele bolestivé. Důvod: „kryptografické osvědčení“, které používá neodpustitelné digitální podpisy, které zajistí, že na internetu bude spuštěn pouze autorizovaný kód hardwarová peněženka.

“Neexistuje absolutně žádný způsob, jak by útočník mohl nahradit.” firmware a nechat jej projít atestem bez znalosti knihy soukromý klíč, “uvedli úředníci v roce 2015. Začátkem tohoto roku, Ledger’s CTO řekl, že atestace je tak spolehlivá, že bylo bezpečné si jej koupit zařízení společnosti na eBay.

V úterý se ukázalo, že patnáctiletá britská vláda tyto tvrzení uvedla špatně. V příspěvku zveřejněném na jeho osobním blogu Saleem Rashid demonstroval kód konceptu, který mu umožňoval backdoor Ledger Nano S, hardwarová peněženka 100 $, kterou společnost prodává řekl, že prodal miliony. Stealth zadní vrátka Rashid vyvinuté je nepatrně 300 bajtů dlouhé a způsobuje zařízení generovat předem určené adresy peněženek a hesla pro obnovení útočník zná. Útočník by pak mohl do nich vstoupit hesla do nové hardwarové peněženky Ledger k obnovení soukromého klíče pro staré adresy zařízení se zadními vrátkami pro tyto adresy.

Při použití stejného přístupu by útočníci mohli provést různé další nebezpečné akce, včetně změny cílů peněženky a částky za platby, takže například zamýšlená platba 25 USD na peněženku Ars Technica by se změnilo na platbu 2 500 $ na peněženka patřící vývojáři zadních dveří. Stejné nezjistitelné backdoor funguje na Ledger Blue $ 200, který je účtován jako zařízení vyšší třídy. Mohou také dovolit variace na vykořisťování tzv. „útoky zlých služebných“, ve kterých mají lidé krátký přístup zařízení by to mohlo ohrozit, zatímco čistí hotel uživatele pokoj, místnost.

Před dvěma týdny úředníci Ledger aktualizovali Nano S, aby zmírnili zranitelnost, kterou jim Rashid soukromě oznámil v listopadu. v poznámky k verzi pro firmware verze 1.4.1, Ledger Chief Bezpečnostní pracovník Charles Guillemet zdůraznil, že zranitelnost byla “NENÍ kritický.” V hlubším ponoru do zveřejněné opravy zabezpečení V úterý Guillemet řekl, že „útok nemůže extrahovat soukromé klíče nebo semeno, “tvrzení, které Rashid veřejně zpochybnil nesprávný.

Guillemet také řekl, že Ledger dokáže detekovat peněženky zadních dveří, pokud ano připojit se k serveru Ledger pomocí správce zařízení k načtení aplikací nebo aktualizovat firmware. Řekl, že nemá žádný odhad kdy by byla opravena stejná zranitelnost v Ledger Blue. “Tak jako modrá byla distribuována téměř výhradně přímou cestou prodej, pravděpodobnost spuštění ‘stinných podvod podvod’ je zanedbatelný, “řekl. Mezitím společnostní příspěvek říká, že existuje Firmware „absolutně žádným způsobem“ lze na zařízeních Ledger vyměnit Zůstává.

Zásadně těžký problém

Rashid řekl, že ještě musí ověřit, že aktualizace Nano S z tohoto měsíce plně neutralizuje jeho využití konceptu backdoor konceptu, jak je požadováno autorem Ledger. Ale i když ano, řekl, že věří v klíčový design slabost v hardwaru Ledger způsobuje, že jeho přístup může být upravené tak, aby to znovu fungovalo. Konkrétně kniha Blue a Nano S spoléhají na bezpečný mikrokontrolér ST31H320 od firmy STMicroelectronics k poskytnutí kryptografického potvrzení, že zařízení používá autorizovaný firmware. Zabezpečení mikrokontrolér nepodporuje displeje, připojení USB nebo vysoce výkonné komunikace, takže inženýři Ledger přidali sekundu univerzální mikrokontrolér, STM32F042K6, sloužící jako proxy.

Zabezpečený mikrokontrolér, který Ledger nazývá Zabezpečený Element, komunikuje přímo s obecným účelem mikrokontrolér, který Ledger volá MCU. MCU zase komunikuje se zbytkem hardwarové peněženky, včetně její USB hostitel, vestavěný OLED displej a tlačítka zařízení uživatelé stisknou ovládat různé funkce peněženky. Stručně řečeno, Rashid využívá funguje tak, že původní firmware nahradíte neautorizovaným kódem přičemž současně způsobí, že MCU pošle zabezpečený prvek oficiální obraz firmwaru.

Matt Green, profesor univerzity Johns Hopkins University specializující se na bezpečnost šifrování, přezkoumala Rashidův výzkum. Green řekl Arsovi Díky designu dvoučipů je tato aktualizace pro tento měsíc skeptická trvale opravuje slabost, kterou Rashid využíval.

„Ledger se snaží vyřešit zásadně těžký problém,“ řekl vysvětlil. „Musí zkontrolovat firmware běžící na procesoru. Ale jejich bezpečný čip ve skutečnosti nemůže vidět kód, který na něm běží procesor. Musí tedy požádat zpracovatele, aby dodal vlastní kód! Což je úlovek-22, protože ten procesor nemusí být spuštěním čestného kódu, takže nemůžete věřit tomu, co vám dává. Své jako když požádáte někoho, kdo může být zločincem, aby vám poskytl jejich úplný záznam v trestním rejstříku – v systému cti. “

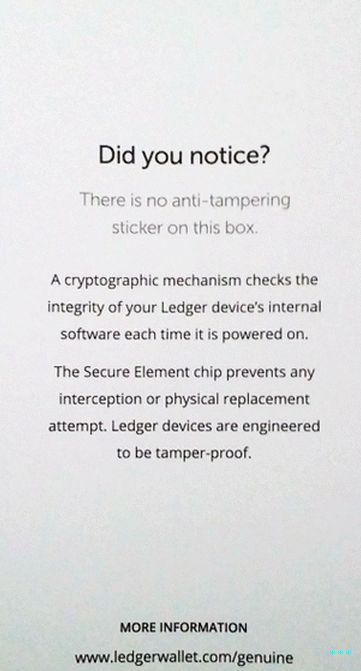

Obtížnost řešení problému je v ostrém kontrastu k důvěra obchodníci Ledger vyznávají v záruce zabezpečení zařízení. Kromě záruk proti neoprávněnému zásahu zmínil se dříve, společnost obsahuje leták s každým zařízením. Zní: „Všimli jste si? nálepka proti neoprávněné manipulaci na této krabici. Kryptografický mechanismus každý zkontroluje integritu interního softwaru vašeho zařízení Ledger čas, kdy je zapnutý. Čip Secure Element zabraňuje jakémukoli pokus o odpočinek nebo fyzickou náhradu. Ledger zařízení jsou navržen tak, aby byl odolný proti neoprávněné manipulaci. “

Kreativní a zničující

Abychom byli spravedliví, technici Ledger podnikli kroky, aby zabránili MCU být schopen zkreslit kód bezpečnému prvku který běží na zařízení. Zabezpečený prvek vyžaduje MCU předat celý obsah své flash paměti. Zároveň čas, MCU má relativně omezené množství flash paměti. Na proniknout škodlivý kód na hardwarovou peněženku, musí MCU, v teorii, uložte oficiální firmware Ledger a škodlivý kód. Obecně lze říci, že by měla zabránit paměťová kapacita MCU tento druh hacku z práce.

Rashid tuto výzvu obešel poté, co si všiml, že MCU ukládá bootloader i firmware a to určité typy softwarové funkce zvané „vnitřní kompilátor“ v těchto samostatných programy byly totožné. Poté odstranil vnitřní prvky z firmware a nahradil je jeho velmi malými škodlivými užitečnými náklady. Když zabezpečený prvek požádal MCU o obsah flash – který, samozřejmě, včetně neautorizovaného firmwaru – Rashidův hack se rozpadl společně legitimní obrázek odstraněním škodlivého kódu a nahrazení legitimním vnitřním prostředím ze spouštěcího programu. Tak jako v důsledku toho zabezpečený prvek omylem ověřil zadní vrátka firmware jako originální.

Výsledkem bylo zařízení, které generovalo adresy peněženky a hesla pro obnovení, která nebyla náhodná, ale spíše byla zcela pod kontrolou vývojáře backdoor. 24 hesel, které jsou technicky známé jako regenerační semeno, se v případě použijí hardwarová peněženka je ztracena nebo poškozena. Zadáním semene do a nové zařízení, peněženka adresuje soukromé klíče uložené ve starém zařízení se automaticky obnoví.

Video doprovázející blogový příspěvek Rashida ukazuje zařízení zobrazení slova „opustit“ pro prvních 23 hesel pro obnovení a „umění“ pro zbývající. Mohlo by to poskytnout škodlivé backdoor semeno obnovy, které se zdálo být pro koncového uživatele náhodné, ale bylo zcela známé vývojáři.

„Vyřezává firmware opravdu efektivním způsobem do malého množství prostoru tu útok odtáhl, “řekl Kenn White, nezávislý výzkumník, který přezkoumal Rashida výzkum před jeho zveřejněním. “Je to dobře, je to chytré, je kreativní a zničující. ““

Rashid řekl Arsovi, že by to bylo možné pro jeho backdoor dělat celou řadu dalších škodlivých věcí. Také řekl slabiny by mohly být využity ve scénářích zlých služebných, ve kterých někdo má krátký přístup k zařízení a případně i malwaru infikuje počítač, do kterého je zařízení připojeno. Vědci jsou obvykle rychle upozornit na tento fyzický přístup a počítače napadené malwarem jsou podle definice kompromisy na jejich vlastní, a proto by nemělo být považováno za platný prostředek ohrožení hardwarových peněženek. Hlavní prodejní místo hardwarové peněženky jsou však takové, že chrání uživatele před těmito fatální události.

Rashid odmítl Arsovi poskytnout mnoho osobních údajů kromě toho, že má 15 let, žije v jižní části Velké Británie a je samouk programátora. Ani White, ani Green to neřekli ověřili Rašidův věk, ale také řekli, že nemají důvod Pochybuji.

„Byl bych zlomený, kdyby mu nebylo 15,“ řekl Green. „Je jedním z s nejtalentovanějšími patnáctiletými, se kterými jsem kdy mluvil. Legitimní hacking génius. Pokud se ukáže, že má 35 let, bude stále být legitimní talent, ale má víra v lidstvo bude otřesena. “