Wikipedia

Wikipedia

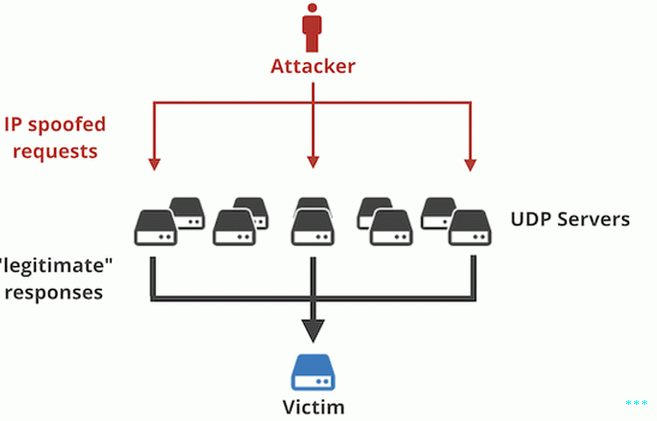

Hackeři našli způsob, jak rozšířit distribuované útoky odmítnutí služby bezprecedentními 51 000krát vyššími původní síla ve vývoji, o kterém říkají běloši nové útoky na nastavení záznamů, které uzavírají webové stránky a internet infrastruktura.

Další čtení

Útoky DoS, které stáhly velké herní weby, zneužívaly časovou synchronizaci webu vandaly protokoluDDoS dlouhodobě zesílily své útoky odesláním malý počet speciálně navržených datových paketů pro veřejnost dostupné služby. Služby pak nevědomky reagují odeslání mnohem většího množství nežádoucích paketů do cíle. nejznámější vektory pro tyto DDoS amplifikační útoky jsou špatně zabezpečené servery pro rozlišení systémů doménových jmen, které se zvětšují objemy až 50krát a síťový časový protokol, který increases volumes by about 58 times. Cloudflare

Cloudflare

V úterý vědci hlásili, že útočníci zneužívají a dříve obskurní metoda, která přináší útoky 51 000krát vyšší původní velikost, což z něj dělá zdaleka největší amplifikační metodu někdy používán ve volné přírodě. Vektor je tentokrát memcached, a systém ukládání do mezipaměti databáze pro urychlení webových stránek a sítí. Přes minulý týden jej útočníci začali zneužívat k poskytování DDoSes s objemy 500 gigabitů za sekundu a větším, zmírnění DDoS služba Arbor Networks nahlášena v blogu.

Úředníci v síti poskytující obsah Cloudflare, která ohlásila útoky zde uvedly, že útoky, které vidí, pocházejí z menšího počtu než 6 000 serverů s pamětí, které jsou dostupné na internetu. Hledání ukazují, že existuje více než 88 000 takových serverů indikace, že útoky mohou být mnohem větší.

„To je mimořádně velký faktor zesílení,“ řekl John Graham-Cumming, CTO sítě poskytující obsah Cloudflare, kdo dodal, že je to největší faktor zesílení, jaký kdy měl vidět. “Očekával bych, že příští týden uvidíme nějaké velmi.” z toho vycházejí velké útoky přes jeden terabit za sekundu. “

Johnathan Azaria, bezpečnostní výzkumník v DDoS mitigation service Imperva odhaduje, že zvětšení je faktorem 9 000 memcached a 557 pro NTP. Odhadoval také počet memcache služby dostupné na internetu přes port 11211 na 93 000. I přes použití různých metrik čísla podporují tvrzení že memcached nabízí bezprecedentní faktor zesílení a že existuje velké množství potenciálních serverů, které lze zneužít.

Další čtení

Record-breaking DDoS reportedly delivered by >145k hacked. K největším veřejně známým útokům DDoS došlo v roce 2006 2016. V září téhož roku byla společnost KrebsOnSecurity vyloučena dny po obdržení nevyžádaného objemu provozu, který překonal 620 Gb / s. Kolem ve stejnou dobu, OVH, poskytovatel internetu ve Francii, který je a populární hostitel pro herní servery, řekl, že trvalé útoky dosáhnout 1,1Tbps a 901Gbps.

Tyto útoky byly dodány tehdy relativně novým plemenem botnet tvořil stovky tisíc domácích routerů a dalších takzvaný internet věcí. Různé faktory – včetně snadnosti kompromitace zařízení, obtížné je zajistit a jejich pouhý počet – povoleno miscreants hromadit obrovské armády pěšáků DDoS, které by mohly být využil unisono, aby vydal jednou nemyslitelné množství nevyžádané pošty provoz.

DDoS ve staré škole

Útoky tohoto měsíce, které zneužívaly memcached servery, se začaly vracet starší DDoS útoky, které nevyžadují masivní botnety. Memcached servery mají obvykle k dispozici dostatek šířky pásma. V kombinaci s 51 000-násobným zesílením, které poskytují, DDoSers potřebují pouze hrst zařízení k dodání počátečního užitečného zatížení. Že zpřístupňuje techniku mnohem větší skupině lidí, spíše než jen těm, kteří mají kontrolu nad velkým botnetem.

“Potenciální vedlejší dopad memcached.” odrazy / zesílení Útoky DDoS mohou být velmi významné, jako tyto útoky vykazují vysoké poměry odrazu / zesílení a využívají reflektory / zesilovače třídy serverů, které se obvykle vyznačují vysokorychlostní přístupové odkazy, které se nacházejí v internetových datech Centra (IDC) s vysokorychlostními předními dopravními spoji, „Roland Dobbins, hlavní inženýr ve společnosti Arbor’s Security Engineering & Response Team, psaný v úterním příspěvku.

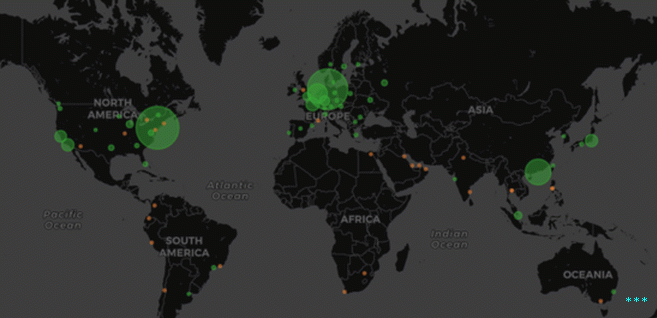

Útoky fungují, protože se projevuje řada sítí memcached servery k Internetu v jejich výchozím nezajištěném konfigurace. Obecně řečeno, memcached systémy by měly být dosažitelné pouze v místních sítích a měly by být bezpečně za sebou firewall. Doposud útoky přišly o něco více než 5 700 jedinečné IP adresy, většinou v Severní Americe a Evropě.

ZvětšitCloudflare

ZvětšitCloudflare

“Mám podezření, že většina těchto serverů s pamětí nemusí být.” na veřejném internetu, “řekl Graham-Cumming.„ Je to jen „Řekl, že jeho obavy ze zhoršujících se útoků jsou podporovány dříve zmiňovaná dostupnost více než 88 000 špatně zabezpečené memcached servery, měřeno pomocí Shodanova vyhledávání motor.

ZvětšitCloudflare

ZvětšitCloudflare

Chcete-li využít obrovský potenciál útoků serverů, DDoSers pošlete jim relativně malý počet paketů založených na UDP, které mají byly zmanipulovány, aby vypadaly, jako by byly zaslány zamýšleným cílová. Memcached servery odpoví zasláním cíle masivní reakce. Útoky opět podtrhují veřejnost obtěžování, které vyplývá z poskytovatelů služeb, kteří stále povolují UDP pakety, které mají být podvrženy, aby falšovaly pravého odesílatele.

Cloudflare radí poskytovatelům sítí, kteří implementují memcached servery, pokud je to možné, zakázat podporu UDP. V mnoha případech, Postačí přenos založený na protokolu TCP. Mezitím Arbor Networks doporučuje že provozovatelé sítí implementují síť vhodnou pro danou situaci přístupové politiky na hraně Internet Data Center (IDC) za účelem nasazení štítů chráněných před neoprávněnými UDP / 11211 a TCP / 11211 přenos z veřejného internetu. Ve všech případech servery by měla být brána firewall brána z Internetu.

Tento příspěvek byl aktualizován, aby opravil jméno Impervy.