ZvětšitKaspersky Laboratoř

ZvětšitKaspersky Laboratoř

Vědci objevili malware tak tajně, že zůstal ukrytý po dobu šesti let, přestože infikoval nejméně 100 počítačů celosvětově.

Prak – který získává své jméno z textu nalezeného v některých obnovené vzorky malwaru – patří mezi nejpokročilejší útok platformy, které byly kdy objeveny, což znamená, že byl pravděpodobně vyvinut jménem země s dobrými zdroji, vědci se sídlem v Moskvě Kaspersky Lab ohlásil pátek. Sofistikace malwaru soupeří s Reginem – pokročilým zadním vrátením, které napadlo Belgičana Telecom Belgacom a další významné cíle pro roky – a Projekt Sauron, samostatný kousek malwaru podezřelého z bytí vyvinutý národním státem, který také zůstal skrytý let.

Složitý ekosystém

„Objev Slingshot odhaluje další složitý ekosystém kde více složek spolupracuje, aby poskytlo velmi flexibilní a dobře naolejovaná platforma kybernetické špionáže, “Kaspersky Lab vědci psali ve 25stránkové zprávě zveřejněné v pátek. “The malware je vysoce pokročilý, řeší všechny druhy problémů od a technický pohled a často velmi elegantním způsobem, kombinující starší a novější komponenty v důkladném promyšlení, dlouhodobá operace, něco, co lze očekávat od prvotřídní dobře zajištěný herec. “

Vědci stále nevědí, jak přesně prak původně infikoval všechny své cíle. V několika případech však Operátoři praku získali přístup ke směrovačům vytvořeným lotyšskými výrobce MikroTik a zasadil do něj škodlivý kód. Specifika techniky routeru stále nejsou známy, ale vyžadují použití konfigurační nástroj MikroTik s názvem Winbox, který stahuje dynamiku propojte soubory knihovny ze systému souborů routeru. Jeden ze souborů, ipv4.dll, je škodlivý agent stahování vytvořený Slingshot vývojáři. Winbox přenáší ipv4.dll do cílového počítače, načte ji do paměti a provede ji.

V aSlingshot FAQ vědci napsali:

Tato knihovna DLL se poté připojí k pevně zakódované adrese IP a portu (v každém případy, kdy jsme viděli, že to byla IP adresa routeru), stáhne druhou škodlivých součástí a spouští je.

Spustit svůj kód v režimu jádra v nejnovějších verzích operační systémy, které mají vynucení podpisu řidiče, prak načte podepsané zranitelné ovladače a pomocí vlastního kódu spustí vlastní kód zranitelnosti.

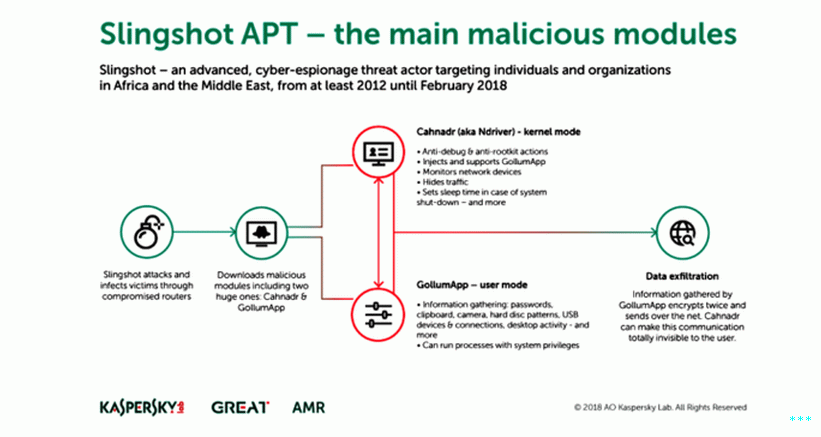

Po infekci by Slingshot načetl několik modulů na oběť zařízení, včetně dvou obrovských a silných: Cahnadr, modul jádra a modul GollumApp, modul uživatelského režimu. Oba moduly jsou připojeny a mohou se navzájem podporovat shromažďování informací, vytrvalost a exfiltrace dat.

Nejnáročnější modul je GollumApp. To obsahuje téměř 1 500 funkcí uživatelského kódu a poskytuje většinu z výše popsaných routines for persistence, file system control, and C&Ckomunikace.

Canhadr, také známý jako NDriver, obsahuje rutiny nízké úrovně síť, operace IO atd. Jeho program v režimu jádra je schopen ke spuštění škodlivého kódu bez poškození celého systému souborů nebo způsobující modrou obrazovku – pozoruhodný úspěch. Napsáno v čistě C jazyk, Canhadr / Ndriver poskytuje plný přístup na pevný disk a operační paměť i přes bezpečnostní omezení zařízení a [it] provádí kontrolu integrity různých součástí systému, kterým je třeba se vyhnout ladění a detekce zabezpečení.

Vědci uvedli, že Slingshot možná použil jiné metody, včetně zranitelností v nultý den. Bylo to aktivní od roku 2012 a zůstal funkční až do minulého měsíce. Schopnost takového plnohodnotného malwaru zůstat tak dlouho skryté je jedna z věcí, která to dělá pokročilý.

Jedním ze způsobů, jak se Slingshot ukryl, bylo použití šifrovaný virtuální souborový systém, který byl obvykle umístěn v systému Windows nevyužitá část pevného disku. Oddělením malwarových souborů od Slingshot byl systém souborů infikovaného počítače lepší šance, že antivirové nástroje nebudou detekovány. jiný stealth techniky zahrnovaly šifrování všech textových řetězců v jeho různé moduly, volání systémových služeb přímo k obejití tzv. háčky používané bezpečnostními produkty a schopnost uzavřít dolů komponenty při načítání forenzní nástroje.

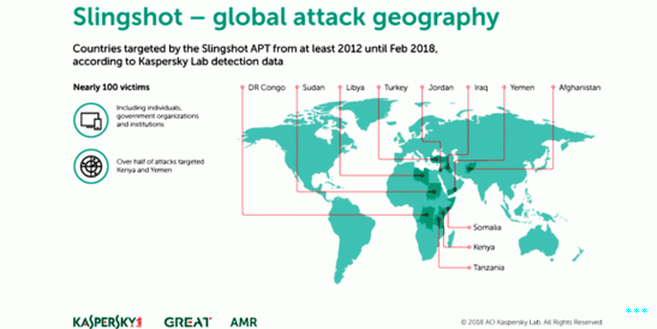

Zdá se, že hlavním účelem malwaru je špionáž. Analýza společnosti Kaspersky Lab naznačila, že k protokolování byl použit Slingshot aktivity na ploše a obsah schránky a shromažďovat snímky obrazovky, data klávesnice, síťová data, hesla a data připojení USB. Schopnost Slingshot přistupovat k jádru operačního systému znamená, že malware měl přístup k jakýmkoli datům uloženým na internetu pevný disk nebo ve vnitřní paměti infikovaného počítače. Infikované počítače byly umístěny především v Keni a Jemenu, ale také v Afghánistánu, Libyi, Kongu, Jordánsku, Turecku, Iráku, Súdánu, Somálsko a Tanzanie. Zdálo se, že většina obětí byla zaměřena Jednotlivci. Některé však byly vládní organizace a instituce.

ZvětšitKaspersky Lab

ZvětšitKaspersky Lab

Ladící zprávy napsané v perfektní angličtině naznačují, že vývojáři mluvili tímto jazykem. Jak je typické pro Kaspersky Lab zprávy, páteční zpráva se nepokusila identifikovat vývojáře z Slingshot jiné než říct, že s největší pravděpodobností pracovali jménem národní stát.

„Prak je velmi složitý a vývojáři za ním mají jasně utrácel spoustu času a peněz na jeho vytvoření, “ výzkumníci společnosti psali. „Jeho infekční vektor je pozoruhodný – a podle našich nejlepších znalostí, jedinečný. “